Что происходит на базаре IT с хакерскими атаками | Статьи SEOnews

Как было до… конфигурации рынка

Начиная с 2016 года количество DDoS-атак возрастает в два-три раза условно прошедшего года. В 2016 году DDoS-атаки были ориентированы на 5 больших русских банков и сферу IT. В конце 2017 году опять сообщалось о DDoS-атаках на денежные организации, в том числе Центральный банк, также Минздрав. В 2019 году количество атак подросло в 3,3 раза по сопоставлению с 2018 годом и продолжило расти в 2020 году.

В 2020 году мир столкнулся с пандемией коронавирусной инфекции. Локдаун во фактически всех странах стал предпосылкой еще большего проникания веба в жизнь жителей нашей планеты и поспособствовал следующему росту атак. Хакеры стали действовать прытче, изощреннее и осмотрительнее (по данным Аналитического отчета DDoS-GUARD о DDoS-атаках 2018-2020 гг. | Блог) .

Сообразно исследованиям Qrator Labs, в 2021 году злодеи нападали компании в главном для сбора данных, а от атак больше всех пострадали розничные сети, сфера образования и электронная коммерция.

Компания Stormwall в конце 2021 года опубликовала отчет-исследование, сообразно которому почаще DDoS-атакам в Рф подвергался денежный сектор (43%) , ретейл-индустрия (31%) и игровая сфера (18%) .

С конца февраля 2022 года новейший шквал DDoS-атак обрушился фактически на все компании, которые желая бы мало соединены с IT и телеком. Хакеры массово начали выводить из строя муниципальные онлайн-службы, означаемые сайты и прибавления. По данным РБК, как минимум часть атак исполнялась с веб-ресурсов, на которых был опубликован призыв прекратить дезинформацию. За некие атаки ответственность на себя брала сортировка Anonymous.

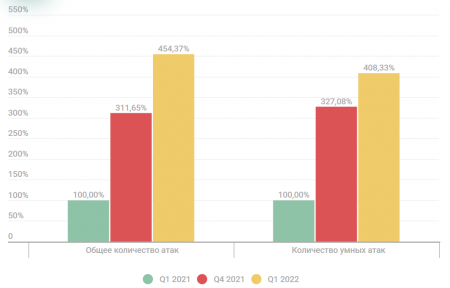

По данным Лаборатории Касперского, в первом квартале 2022 года наблюдался рекордный рост атак (в 4,5 раза) условно подобного периода прошедшего года.

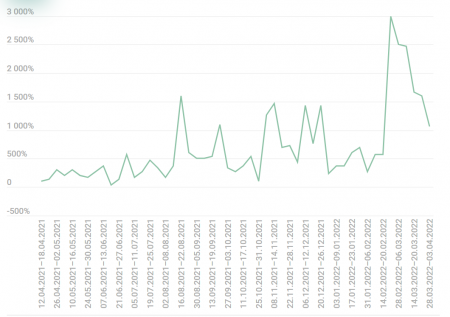

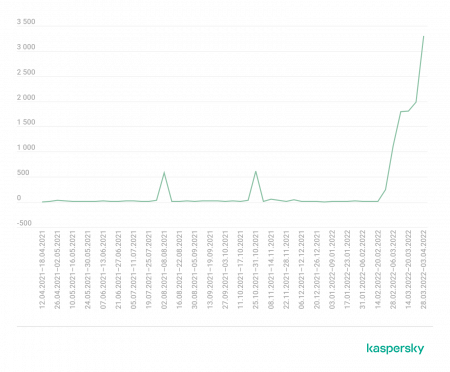

На графиках видно, что пик атак пришелся на восьмую недельку 2022 года, другими словами на период с 21 по 27 февраля, а величайшее число DDoS-атак было отражено 25 февраля.

Средняя длительность DDoS-атак за недельку, апрель 2021 – март 2022 гг. В 20-х числах февраля начинается резкий рост этого показателя

В ответ на DDoS-атаки фактически все компании пользовались геозонированием (фильтрацией GeoIP) – ограничили доступ из-за рубежа. Не считая того, Государственный координационный центр по компьютерным инцидентам (НКЦКИ) опубликовал списки IP-адресов и рефереров, с которых приблизительно велись атаки, и советы по сохранности.

Также в апреле 2022 года стало знаменито, что Роскомнадзор планирует модернизировать оборудование, используемое для выполнения закона о изоляции Руинтернета, и создать на его базе систему охраны от DDoS-атак из-за рубежа.

Воздействие DDoS-атак: виды и последствия

Главная цель DDoS-атак – нанести вред компании. Во время атаки компания утрачивает клиентов из-за медлительной работы либо полной остановки серверов, что приводит к репутационным издержкам бизнеса. Чтоб все оперативно вернуть, требуется время и средства. Средние убытки от DDoS-атак оцениваются в 50 тыщ баксов для маленьких компаний и фактически в 500 тыщ баксов для больших.

Распространенные виды атак

DDoS прикладного уровня (Application layer DDoS) – атака содержится в отправке громадного количества запросов, требующих великий вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд традиционно исполняется против конкретной цели, такую атаку довольно тяжело предотвратить. В ней не употребляются вредные пакеты, она больше надеется на бот-сеть.

В DNS-флуд целью является DNS-сервер жертвы. Ежели DNS-сервер будет недоступен, вы не можете отыскать подходящий сервер. DNS-флуд – это симметричная атака, запущенная множественными ботами, находящимися в бот-сети.

DDoS сетевого уровня (Network layer DDoS) – масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) либо в пакетах в секунду (PPS) . В худших вариантах такие атаки могут достигать от 20 до 200 Гбит/с. Таковой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд восоздает поток запросов на подключение к серверу, при котором становится невероятным ответить на эти запросы. Целью является каждый порт сервера, который «наводняется» SYN-пакетами, из-за этого на сервере переполняется очередь на подключения, по этому возникают «зависшие» соединения, ждущие доказательства от клиента.

UDP-флуд сервер «наводняется» UDP-запросами на каждый порт. В данном варианте сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система оказывается перегруженной не может отвечать на запросы.

На данный момент DDoS-атаки рассматриваются как одна из самых суровых киберугроз. Опасность DDoS намного выше, чем опасность вирусов, различного рода мошенничества и фишинга.

Какими последствиями почаще всего угрожают DDoS-атаки?

Полная остановка бизнес-процессов. В итоге атаки могут остановиться все процессы, которым требуется сеть. В зависимости от типа атак поток трафика может перегрузить серверы либо понизить пропускную способность интернет-соединения. В итоге сервисы и сайты недосягаемы до тех пор, пока DDoS-атака не закончится, а ее последствия не избавят.

Репутационный ущерб. Ежели у компании сервисы работают 24/7, даже из-за незначимого простоя могут появиться трудности. По данным Лаборатории Касперского, 23% компаний считают: репутационный вред – главная опасность для бизнеса.

Технические трудности. Ежели сбой глобальный либо главные сервисы длинно недосягаемы, компании принуждены разворачивать резервные системы. Это не постоянно просто, просит медли и доп ресурсов.

Понижение эффективности защиты. У всех приборов сохранности есть предел обрабатываемых запросов в секунду. Ежели он маленький, часть неправильных запросов остается без контроля, что может привести к критическим ситуациям. К образцу, под видом DDoS-атаки хакеры могут ввести в сервисы вирусы-шифровальщики либо украсть корпоративную информацию.

Доп расходы. Для отражения DDoS-атак и возобновления рабочего режима необходимы доп ресурсы и профессионалы, а это доп расходы.

Ежели еще месяц назад атаки были примитивные и плоские, от их просто было защищаться, на данный момент тенденция изменяется. С каждым деньком они стают все наиболее интеллектуальными и непредсказуемыми.

Наш опыт: кейс СoMagic и UIS

До 24 февраля платформа часто подвергалась незначимым атакам. Почаще всего они были кратковременными, с ими инженеры и доп автоматизированные комплексы безмятежно управлялись. Главная причина таковых атак – это конкурентноспособная борьба. С 24 февраля началась целенаправленная массированная атака на сервисы компании.

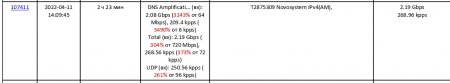

Пик самых суровых атак пришелся на апрель. 1-ая атака началась 11 апреля и продолжалась 2,5 часа.

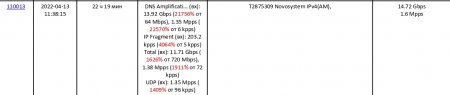

Отчет о инциденте смотрится чрезвычайно «скромно» (обычный отчет по одному из UPLINK) :

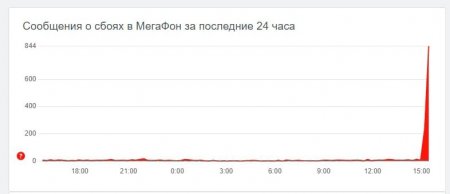

11 апреля атаки были в том числе и на операторов великий тройки. К образцу, график обращений клиентов «Мегафон» о наличии заморочек с услугами веба и телефонии с портала Downdetector.

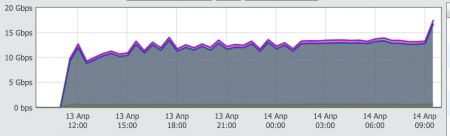

Опосля исследования трудности инженеры узнали, что во время таковых атак «страдают» региональные номера, которые предоставляет один из операторов. 12 апреля началась самая трудная и затянутая атака продолжительностью 28 часов с «перерывом на обед», которая в пиках достигала наиболее 30 Гбит/с вредного трафика. Непосредственно тогда оператор общо с инженерами компании разобрались, почему мучаются региональные номера.

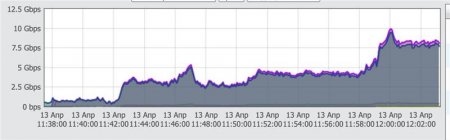

График: начало атаки и ее прирост на сеть UIS по первому UPLINK: «разгон» за 20 минут с 0 до 10 Гбит/с вредного трафика 13 апреля 2022 года 11:38–12:02

Сухие числа отчета не передают уровня перегрузки, но факты остаются фактами (15 Гбит/с вредного трафика 13 апреля в пиках и это лишь по одному из UPLINK.) :

График: 20 часов атаки на сеть UIS/CoMagic с 11:38 13 апреля до 09:00 14 апреля

Последующая атака произошла 18 апреля. В протяжении дня компанию нападали 51 разов. Основываясь на внутреннем общении с инженерами иных операторов телефонной связи, приблизительно, метод был таковой: в клиентские дискуссии пробовали встроить доп информацию в виде голосовой записи экстремистской направленности. 51 атака – это около 180 тыщ попыток вклиниться в разговор. Благодаря своевременным деяниям мы не получили ни 1-го доказательства, что это удалось.

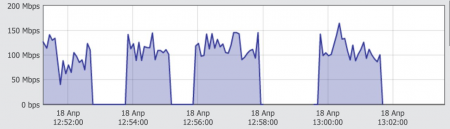

График: пример всплеска media трафика на отрезке в 10 минут – атака следует каждые две минуты

График: начало атаки media трафиком в 7:22 утра – всплеск с 300 нужных звонков до 1000 за несколько минут

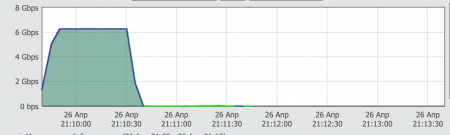

26 апреля была попытка нападать сайт, которую блокировали через минуту-полторы опосля начала.

График: атака сайта uiscom.ru 26 апреля на скоростях 6Гбит/с

27 апреля произошла самая досадная атака. Хакеры под видом клиентов, которые пользуются веб-софтфонами компании начали сразу совершать целенаправленные события. 1-ые 7 минут наблюдались маленькие трудности: у клиентов единоразово могли не проходить звонки либо регистрации. Инженеры вовремя сообразили, где неувязка и устранили ее.

Заметим, что за постоянно атак, которые длятся по этот день, сервисы платформы ни разу не свалились и продолжают работать стабильно в штатном режиме. Это подтверждает, что все те меры, которые были предприняты, оказались своевременными и правильными.

Что было предпринято:

1. Сделаны резервные каналы связи.

2. Куплено резервное программное обеспечение для фильтрации трафика.

Начиная с декабря началась работа над сохранностью. К 1 марта был достигнут двукратный запас по прочности, мощности, отказоустойчивости. Даже ежели будет взломан один из серверов компании в кластере, его заменит таковой же, безболезненно «подхватив» нагрузку. Это не модернизация, это расширение производительности, емкости оборудования.

Не считая этого, для обеспечения сохранности употребляются доп сервисы охраны. У компании, как у оператора связи, довольно эластичная и развитая инфраструктура, которая может фильтровать поступающий трафик в зависимости от государств.

3. Собрана команда профессионалов

Все новые и самые сильные охраны не сравнятся с человечьими ресурсами.

Как построена работа команды?

Регламент обычный – увидел опасность, сообщи инженеру. В зависимости от того, на какой сектор следует атака, инженеры эксплуатации купируют ее и передают информацию коллегам, которые отвечают за определенный сектор.

Главное верховодило: организовать бесперебойную коммуникацию отделов и оперативность работы.

Общение следует на уровне управляющих отдела. Отказались от больших чатов в выгоду «узких» голосовых каналов, где задачки решаются 3–4 профессионалами.

Рекомендации

Для того, чтоб минимизировать опасности DDoS-атак и оставаться на плаву, советуем:

- создать резервный канал;

- усилить мощности оборудования;

- приобрести доп средства фильтрации и охраны;

- выбирать интернет-провайдера осознанно. Компанию, которая может предложить охрану от атак, сервисы резервирования.

Комментариев 0